Hola a todos,

Tras establecer las herramientas que vamos a utilizar, debemos desplegarlas y configurarlas de manera correcta para poder presentar la metodología de ataque que se llevará a cabo.

Hipervisor

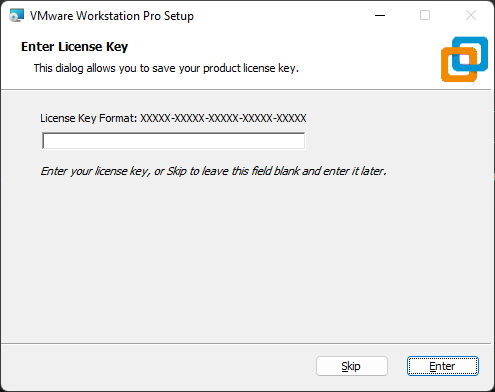

El hipervisor a utilizar es muy sencillo de instalar, VMWare Workstation en la versión 17.0.0 build-20800274. Se ejecuta el instalador y al final del proceso se solicita un serial.

Si no se introduce ningún serial se podrá utilizar de prueba durante 30 días.

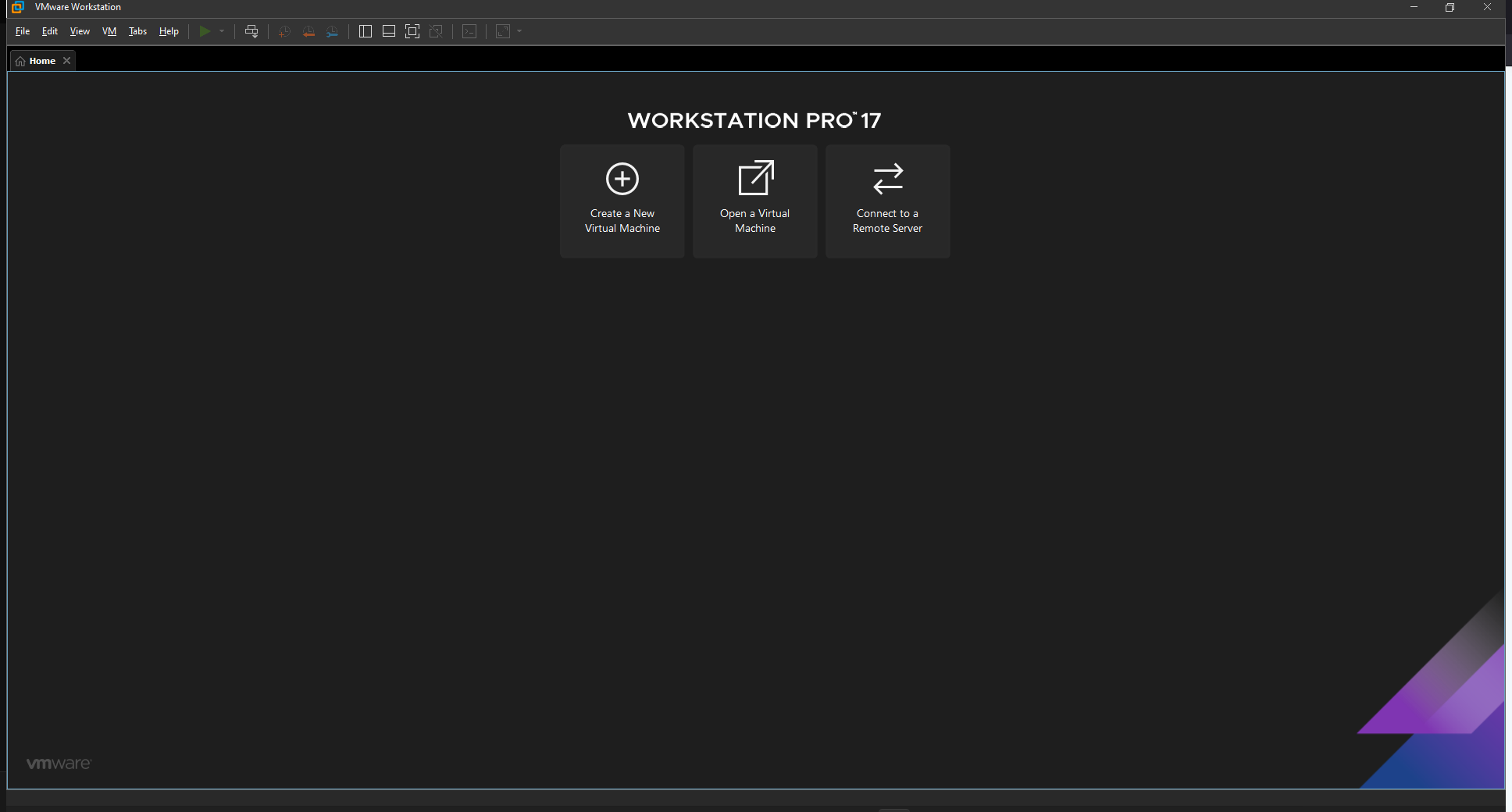

Una vez instalado se puede ejecutar el programa y se visualizará algo como esto:

Entorno vulnerable

Como se ha comentado en el post anterior, es posible realizar el despliegue de Detection Lab mediante las instrucciones de despliegue.

En nuestro caso no ha sido posible realizar el despliegue de DetectionLab y se ha realizado un despliegue y configuración manual de las diferentes máquinas:

Windows Server 2016

Con la imagen ISO descargada procederemos a realizar la creación de una máquina con las siguientes características:

2 GB de RAM.

2 procesadores, con un núcleo por procesador.

60 GB de disco duro.

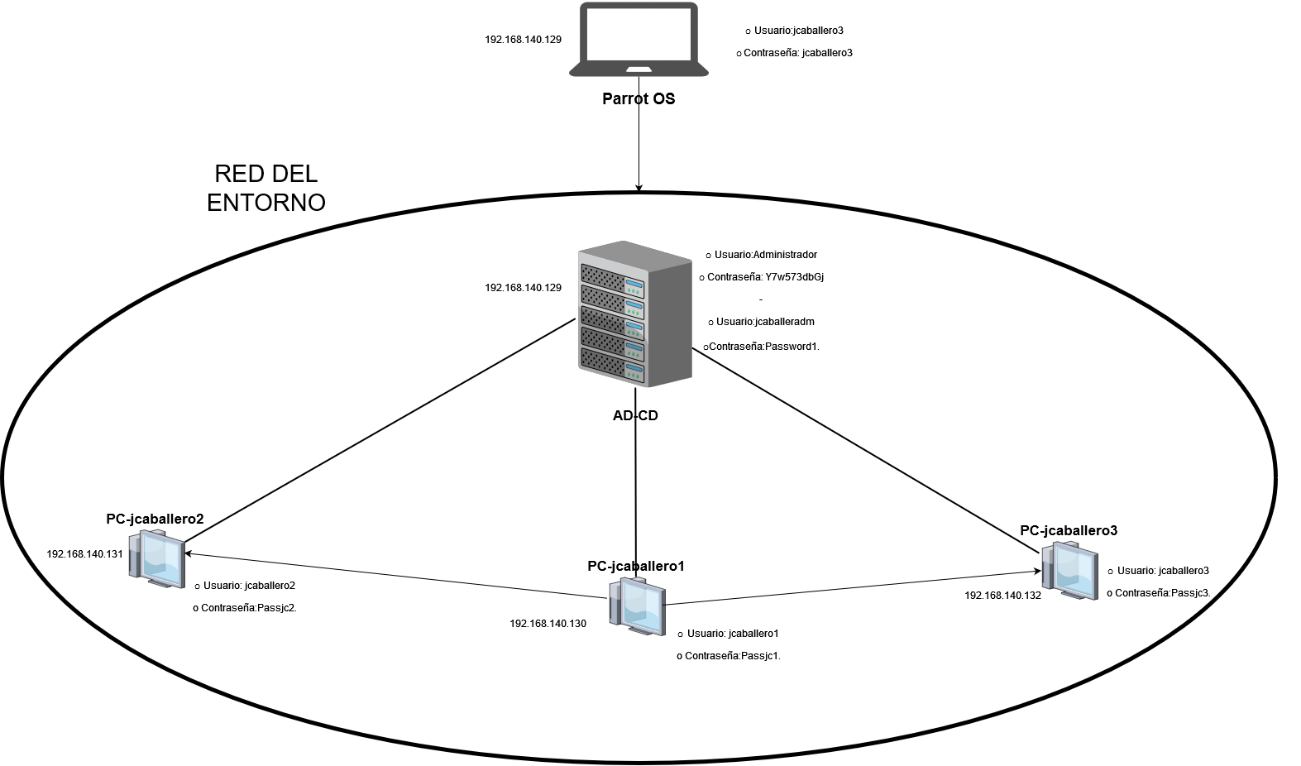

Adaptador de red NAT, con rango 192.168.140.X.

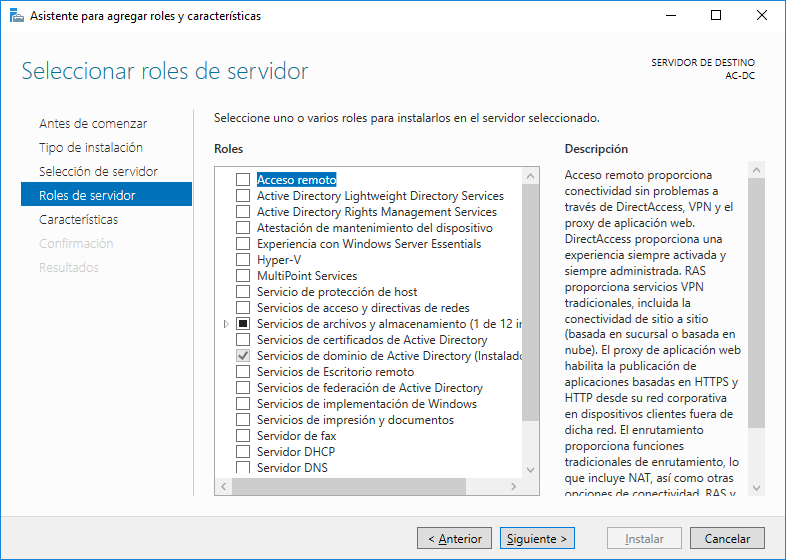

La configuración del AD realizada ha sido la siguiente:

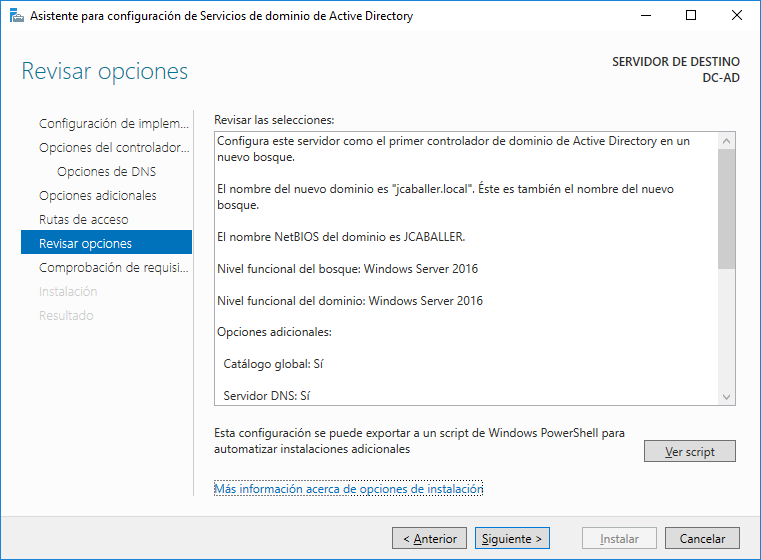

- Cambio de nombre del equipo a “DC-AD”.

- Configuración de los roles, características del AD y activación de los servicios de dominio del AD.

- Promoción del servidor a controlador de dominio, que se establece como “jcaballer.local” y dominio “jcaballer” a nivel de NETBIOS, que contiene la base de datos del AD.

Tras el reinicio del AD se debe iniciar sesión a nivel de dominio “@jcaballer.local”.

Para comprender el despliegue de cada uno de los ataques se desactiva el Windows Defender a nivel de dominio con el comando en PowerShell:

1

Uninstall-WindowsFeature -Name Windows-Defender

Se crean los nuevos usuarios junto con las contraseñas indicadas para cada uno de los equipos:

- AD:

- Usuario: Administrador

- Contraseña: Y7w573dbGj

- Usuario: jcaballeradm (administrador)

- Contraseña: Password1.

- PC-jcaballero1:

- Usuario: jcaballero1

- Contraseña: Passjc1.

- PC-jcaballero2:

- Usuario: jcaballero1

- Contraseña: Passjc2.

- PC-jcaballero3:

- Usuario: jcaballero1

- Contraseña: Passjc3.

Windows 10 Enterprise

Con la imagen ISO descargada procederemos a realizar la creación de tres máquinas con las siguientes características:

- 2 GB de RAM.

- 2 procesadores, con un núcleo por procesador.

- 60 GB de disco duro.

- Adaptador de red NAT, con rango 192.168.140.X.

Para la configuración de los clientes se ha seguido estos pasos:

- Se cambian los nombres para identificarlos en la red.

- “PC-jcaballeroX”, cambiando la “X” por un identificador numérico.

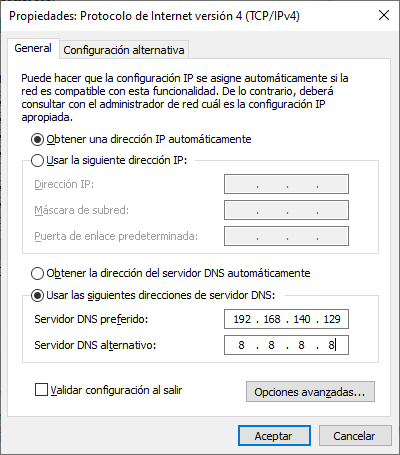

- Se realizan cambios en la configuración de las DNS, por la ip del AD, para que puedan identificar el dominio del AD y se comprueba la conexión con el Controlador de dominio:

- Se conectan al Controlador de dominio con su usuario y contraseña, se reinicia el equipo y se ingresa con la cuenta del AD.

- Al igual que en el AD se desactiva el Windows Defender y su firewall.

- Se añade al usuario jcaballero1 como administrador de los otros dos equipos, como si fuera un técnico que puede acceder con permisos privilegiados a estos equipos para realizar configuración o instalaciones especiales.

- PC-jcaballero2

- PC-jcaballero3

- Se añade al usuario jcaballero1 al grupo de Usuarios de Administración Remota.

- Se añade el privilegio “SeBackupPrivilege” y “SeRestorePrivilege” al usuario jcaballero1.

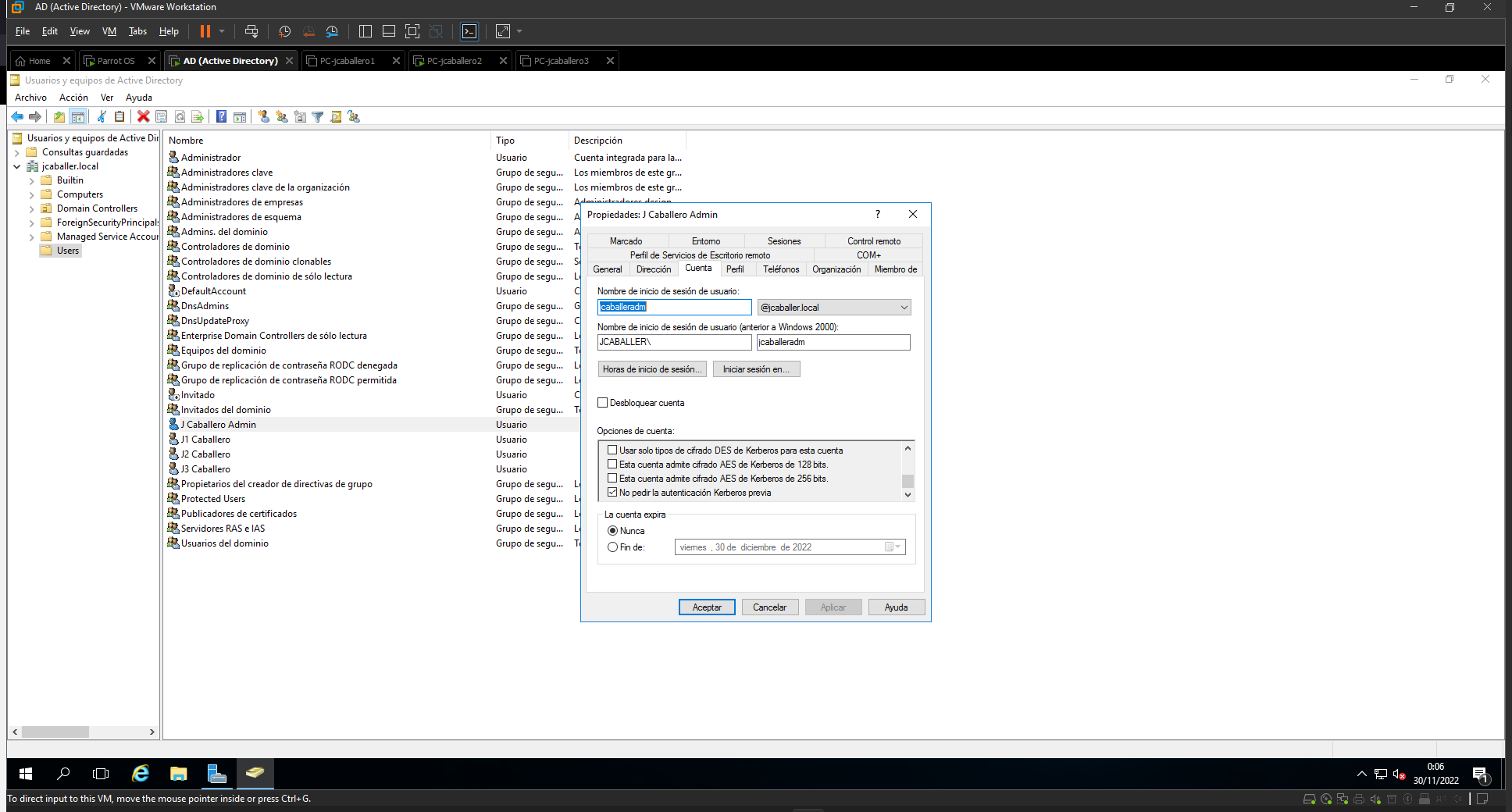

- Se establece un usuario, “jcaballeradm”, sin autorización previa en Kerberos.

Sistema Operativo Pentesting

Para la instalación del SO de Parrot, se siguen los siguientes pasos:

Se descarga de la imagen ISO especifica de seguridad.

- Se crea una nueva máquina virtual en el hipervisor, con un nombre identificativo, con estas características:

- 4 GB de Ram

- 2 procesadores, con un núcleo por procesador.

- 40 GB de disco duro.

- Adaptador de red NAT, para que utilice la misma red que los equipos del entorno AD.

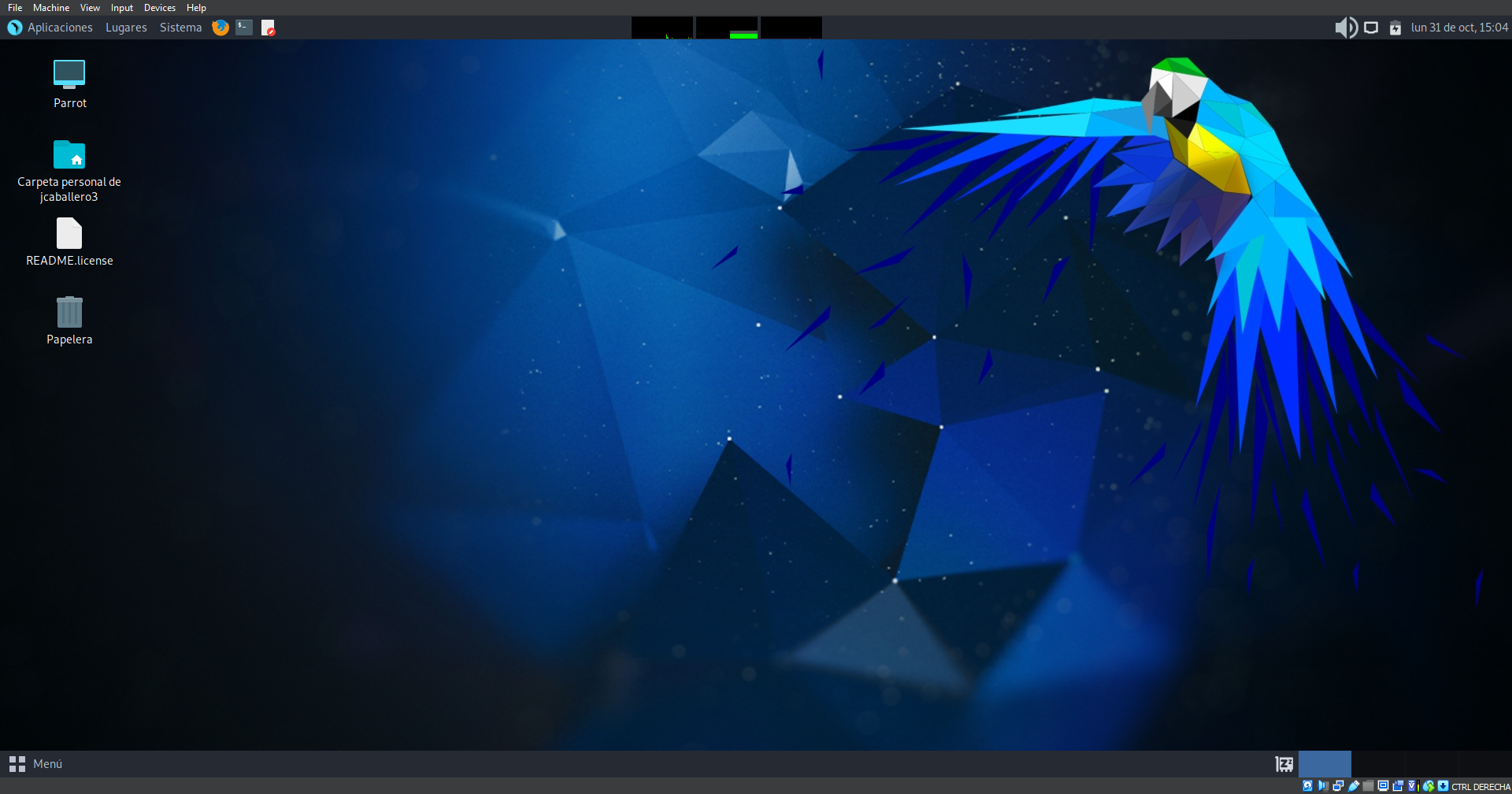

Una vez iniciada la máquina por la ISO descargada se debe ejecutar el archivo que se encuentra en el escritorio “Install Parrot” y se establecen las características requeridas:

- Idioma: Español de España

- Localización: Madrid

- Distribución de teclado: por defecto.

- Borrado de disco completo.

- Usuario: jcaballero

- Contraseña: jcaballero

- Reinicio y ejecución de la máquina de pentesting.

Finalmente el estado final de la red sería el siguiente:

Conclusión

Esto sería todo, en el siguiente post entraremos en materia en relación a la metodología que deberá seguir el auditor a la hora de realizar una auditoria a un Directorio Activo.