Hola a todos,

En esta serie de post vamos a detallar la mejor metodología con el fin de vulnerar un Directorio Activo .

Pero, para empezar desde el principio ¿Qué es un directorio Activo?

Directorio Activo (AD)

Es un servicio que simplifica las jerarquías y le permite almacenar objetos para un fácil y rápido acceso y manipulación. Esta desarrollado y mantenido por Microsoft, además, permite la gestión centralizada de tareas y recursos para todos los usuarios. AD en esencia posibilita el mapeo de las estructuras de una organización, separándolas por dominios y unidades de la estructura, junto con sus objetos. Fuente

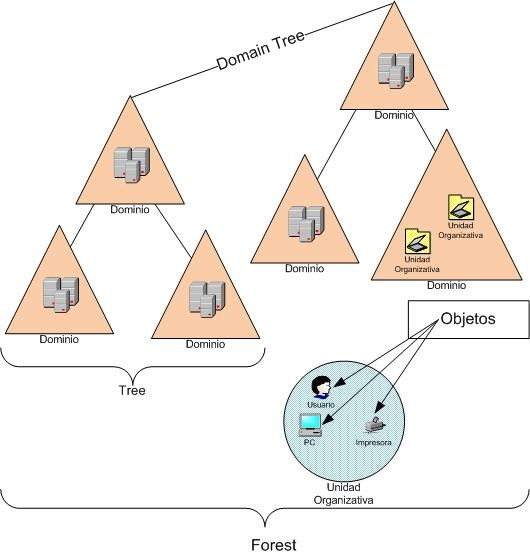

AD usa diferentes protocolos de red como LDAP, DHCP, KERBEROS y DNS y actúa como base de datos que almacena registros que forman parte de la red, identificando de manera centralizada a los usuarios de esta. Muchas aplicaciones dependen directamente de un AD, por lo que si este servicio falla podría causar graves problemas a la organización, por este motivo, es posible distribuir las bases de datos en diferentes servidores garantizando la disponibilidad del AD en todo momento. La estructura lógica de un AD se basa en la agrupación de elementos que forman parte de un dominio hasta llegar a los elementos en sí mismo, que pueden ser usuarios, periféricos u otros servidores. Un AD se compone de los siguientes elementos:

Objetos

Es la unidad más pequeña gestionada por un AD y corresponde a una sola entrada en la base de datos. En ella se describen los recursos o los dispositivos como ordenadores, servidores, almacenamiento, impresoras, usuarios, grupos o archivos compartidos; todas las características que posee un objeto, como su tipo, la clase, las propiedades o su sintaxis generalmente se definen mediante un esquema común.

Clases

Son los esquemas o plantillas que componen los tipos de objetos, cada clase define de forma inequívoca las propiedades o atributos que componen al objeto, ya que cada objeto contiene una combinación propia de todos estos valores.

Esquema

Se trata de la separación lógica de la red en diferentes dominios, ya que cumplen las mimas condiciones y gestiones de seguridad.

Unidades organizativas

Se trata de los contenedores que se encargan de la organización de los objetos.

Controladores de dominio

Es el servicio que controla la autenticación de los objetos y les asigna las diferentes configuraciones de seguridad. Estos controladores almacenan toda la información del AD, lo que le hace imprescindible a la hora de iniciar sesión y realizar consultas y gestiones en el AD.

Dominio

Son los nombres de dominio únicos destinados a identificar a las estructuras de la organización, siguen las convenciones relacionadas con las nomenclaturas de los DNS, lo que permite establecer dominios y subdominios para estructuras internas dentro de un dominio.

Árboles de dominio

Se trata de un conjunto de dominios donde en función de su inclusión en la estructura permite convertirse en el hijo de un dominio mayor.

Bosque

Es un conjunto de árboles que componen el servicio completo de un AD.

Finalmente, el AD permite administrar de manera centralizada los objetos que se conecte a él mediante las políticas de grupo, esta administración permite ejecutar script, cambiar el escritorio o realizar instalaciones de programas de manera independiente, sin que el usuario del objeto actúe. Estas políticas se aplican en los diferentes niveles que proporciona el AD, a nivel de sitio, a nivel de dominio y a nivel de unidad organizativa (OU). Todas estas configuraciones se atienden durante el inicio del objeto y cada 90 minutos y en función del área de aplicación se catalogan como objeto de directiva de grupo (GPO), si afecta a una estructura o domino u objeto de directiva de grupo local (LGPO), si se aplica sobre un objeto en concreto.

https://dc722jrlp2zu8.cloudfront.net/media/uploads/2021/08/10/picture1.png

https://dc722jrlp2zu8.cloudfront.net/media/uploads/2021/08/10/picture1.png

Conclusión

Eso es todo, en el próximo post veremos las diferentes herramientas disponibles que se utilizarán para las pruebas de concepto.