Hola a todos,

En esta serie de post vamos a ir resolviendo las máquinas relacionadas con los laboratorios de “Starting Point” de Hack The Box empezando por la primera máquina llamada Meow

Introducción

Vamos a obviar en todas las máquinas el proceso de conexión hacía la VPN de HTB ya que se trata de un proceso sencillo el cual debe realizarse con el comando:

1

sudo openvpn starting_point_username.ovpn

Una vez activada la máquina nos facilita la ip 10.129.238.113 por lo que las situaciones donde se indique esta ip se deberá cambiar por la facilitada por la plataforma.

Recuerda que las respuestas deberán estar en Inglés

En todas las preguntas aparecen unos asteriscos (*) y alguna letra, que facilita la resolución de la tarea.

Tareas

Tarea 1

¿Qué significa el acrónimo VM?

En este caso la respuesta es sencilla, Virtual Machine. Sino, una consulta rápida en google, lo solucionará.

Tarea 2

¿Qué herramienta utilizamos para interactuar con el sistema operativo con el fin de emitir comandos a través de la línea de comandos, como el de iniciar nuestra conexión VPN? También se conoce como consola o shell.

La respuesta también es sencilla, terminal

Tarea 3

¿Qué servicio usamos para formar nuestra conexión VPN en los laboratorios HTB?

Si revisamos la ayuda que nos proporciona hackthebox, podemos comprobar que el servicio que utilizan es: openVPN

Tarea 4

¿Cuál es el nombre abreviado de una ‘interfaz de túnel’ en el resultado de la secuencia de arranque de su VPN?

Para ver nuestras interfaz de red podemos usar el siguiente comando:

1

ifconfig

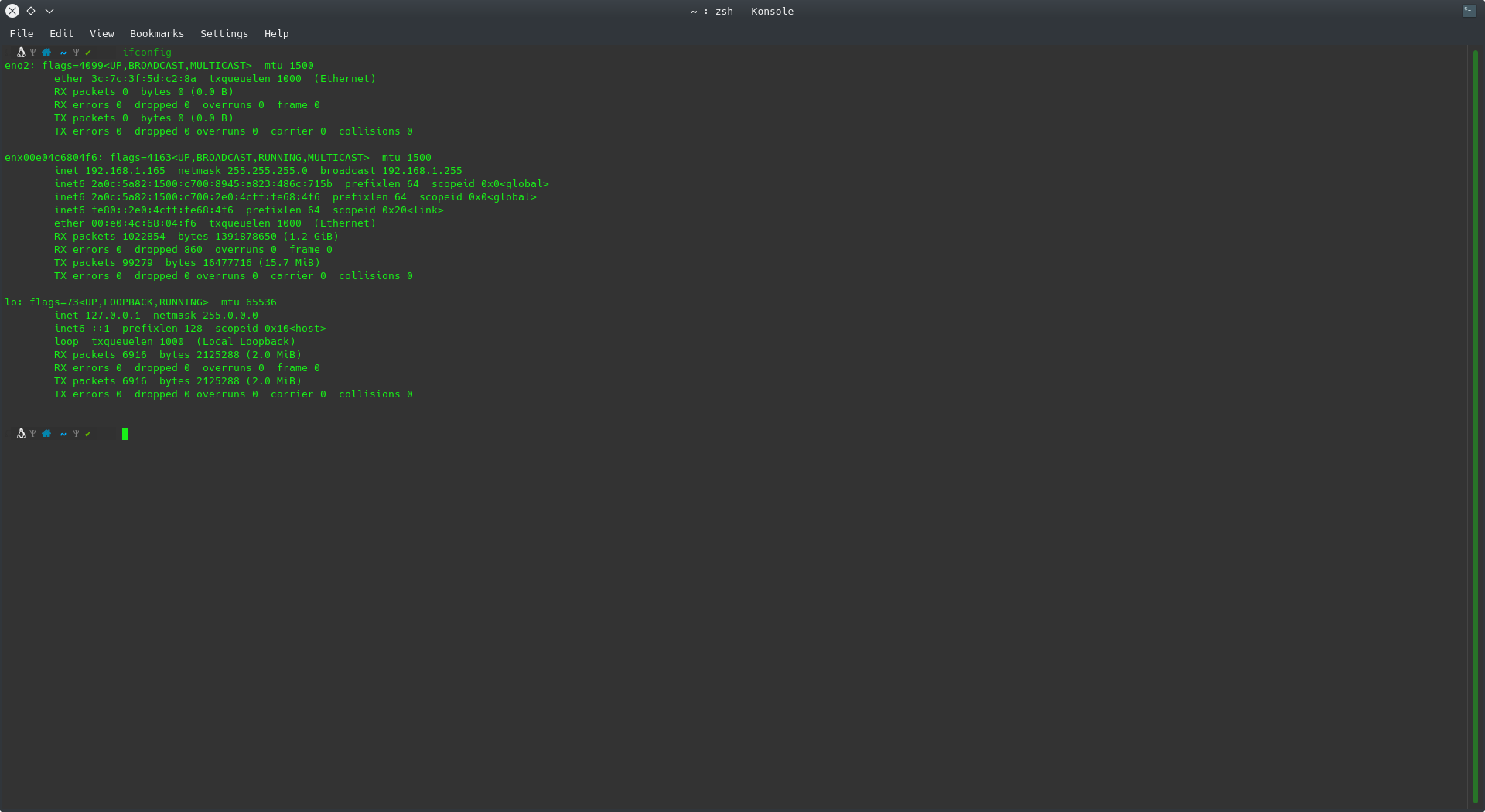

Cuando revisamos nuestras interfaces de red podemos ver 3 interfaces:

- en02: que corresponde a la interfaz de red principal de mi portátil.

- enx00e04c6804f6: que corresponde a la interfaz de red de mi hub, donde tengo enchufado el cable de red y le facilita una ip gracias al DHCP.

- lo: que corresponde al loopback, para dirigir el tráfico hacia el mismo portátil.

Tras establecer la comunicación con la VPN de HTB mediante el comando:

1

sudo openvpn starting_point_username.ovpn

Podemos ver que se crea una nueva interfaz de red:

- tun0, que es la que gestiona el acceso a la red de HTB.

Por lo que la respuesta en este caso es, tun

Tarea 5

¿Qué herramienta usamos para probar nuestra conexión con el objetivo con una solicitud de eco ICMP?

La herramienta por defecto y mas conocida a nivel mundial para realizar solicitudes de trazas ICMP es: ping

Tarea 6

¿Cuál es el nombre de la herramienta más común para encontrar puertos abiertos en un objetivo?

En este caso la mas conocida es nuestra amiga: nmap, que utilizaremos en todos o casi todos los objetivos con el fin de hallar los puertos abiertos

Tarea 7

¿Qué servicio identificamos en el puerto 23/tcp durante nuestros escaneos?

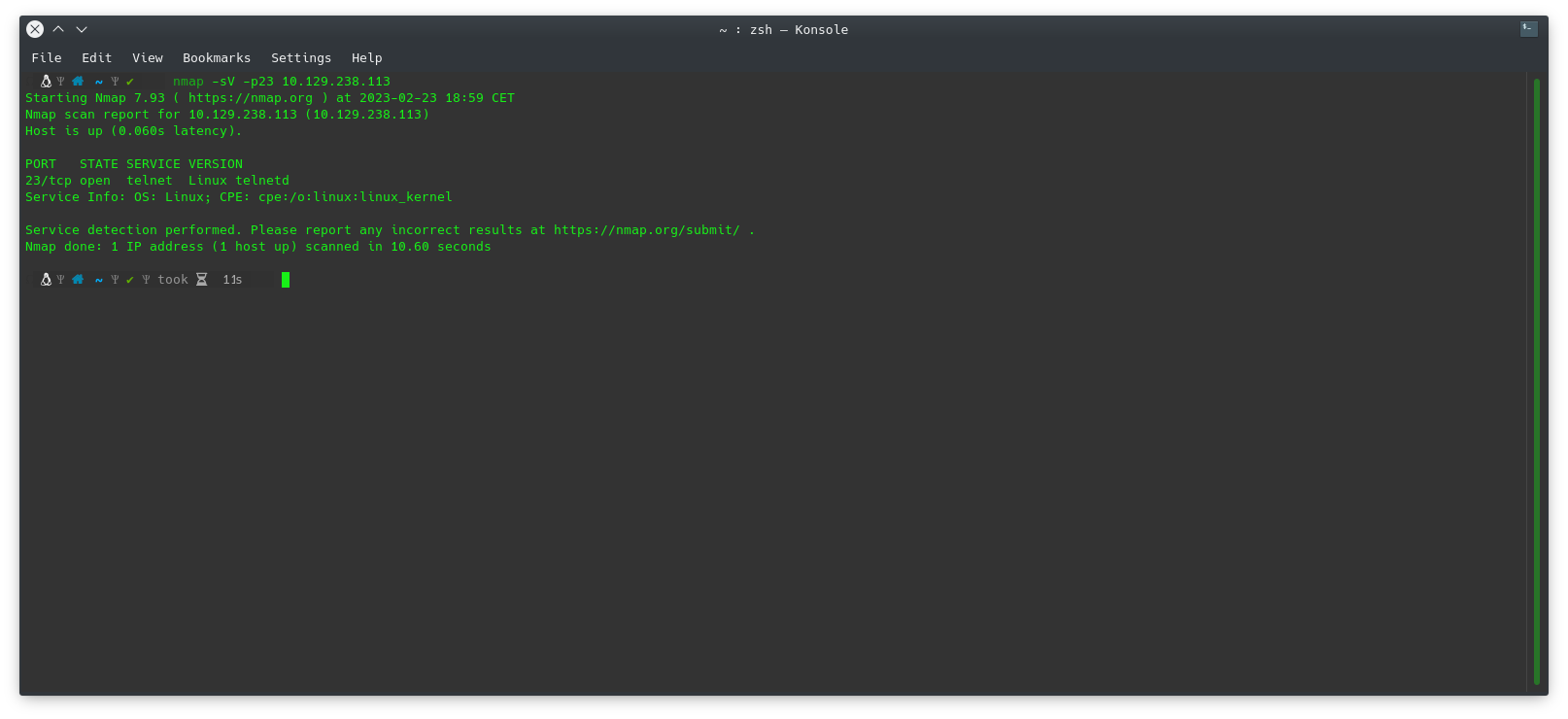

Si ejecutamos nmap contra la máquina que nos ha facilitado podemos comprobar que servicio tenemos abierto:

1

nmap -sV -p23 10.129.238.113

- -sV: Permite encontrar la versión del servicio.

- -p23: Sirve para solo centrarse en el puerto indicado.

En esta búsqueda de servicios se podrá indicar todos los puertos que se deseen, aunque antes de lanzar esta búsqueda será mejor encontrar los puertos abiertos que se encuentran en la máquina, para centrarnos solo en estos y no demorar la herramienta.

Podemos ver que el servicio que se encuentra activo en ese puerto es:telnet

Tarea 8

¿Qué nombre de usuario puede iniciar sesión en el objetivo a través de telnet con una contraseña en blanco?

Para saber que usuario puede acceder sin contraseña, podemos identificar a los nombre de usuario por defecto mas conocidos esto se puede consultar a través de la herramienta seclist, donde nos encontramos con los siguientes usuarios:

- root

- admin

- test

- guest

- info

- adm

- mysql

- user

- administrator

- oracle

- ftp

- pi

- puppet

- ansible

- ec2-user

- vagrant

- azureuser

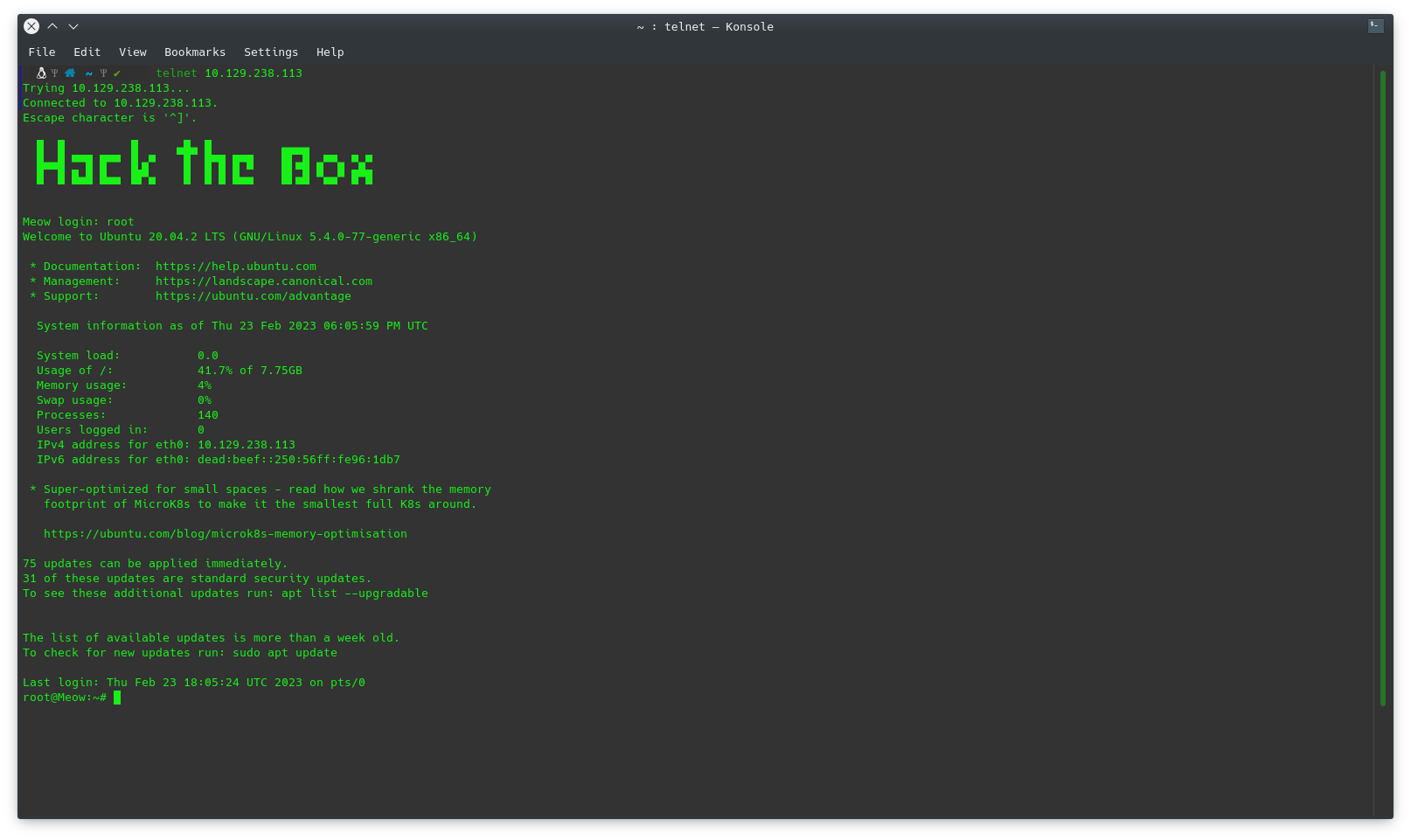

Si probamos la conexión con los diferentes usuarios podemos comprobar que con el primer usuario root ya podemos acceder.

1

telnet 10.129.238.113

Root Flag

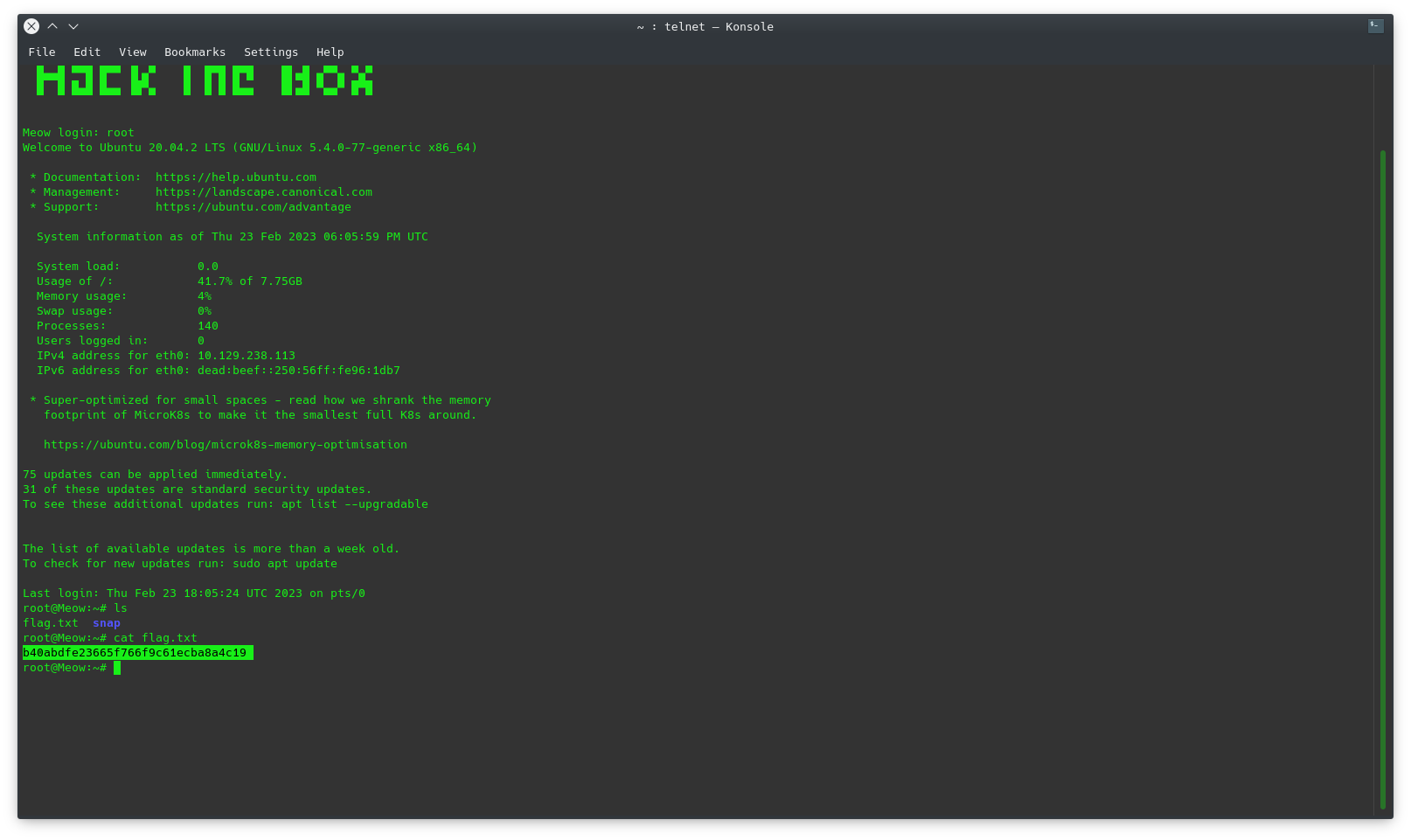

En este apartado nos solicita que obtengamos la flag que se encuentra “oculta” en el sistema

En este caso buscamos la flag que es un archivo que contiene una cadena de caracteres que debemos introducir y se suele encontrar oculta o se debe escalar privilegios para obtenerla.

1

2

ls

cat flag.txt

Tras la ejecución de estos comandos se puede comprobar que la flag es: b40abdfe23665f766f9c61ecba8a4c19  telnet

telnet

Esto sería todo para la primera máquina del “starting-point” de HTB, espero que os haya gustado y nos vemos en la próxima.

Saludos.